Detectada una campaña de FakeUpdates que ataca sitios web de Wordpress

20/03/2024En las últimas semanas se ha detectado una nueva campaña del malware FakeUpdates, conocido también como SocGholish, dirigido a sitios web de WordPress. Su objetivo es que los usuarios descarguen troyanos de acceso remoto, pasra así poder controlar sus equipos. Desde su aparición en 2017, FakeUpdates ha sido uno de los software maliciosos más recurrentes en el panorama de las amenazas en ciberseguridad y ha sido asociado previamente con grupos de cibercriminales, como Evil Corp, que monetiza su uso vendiendo acceso a los sistemas infectados. En esta nueva campaña, los ciberdelincuentes utilizan JavaScript para atacar páginas web de WordPress, comprometiendo cuentas de administrador vulneradas para introducir versiones alteradas de plugins de WordPress. Estas versiones maliciosas engañan a los usuarios para que descarguen troyanos de acceso remoto, lo que otorga a los atacantes control total sobre los dispositivos infectados. ¿Cuál es el malware más utilizado? Además del ataque de FakeUpdates, el índice de amenazas de Check Point Research, cuyos investigadores han alertado sobre este nuevo ataque, revela alrededor de 200 sitios web de contenido sospechoso dirigidos por grupos de ransomware, que utilizan tácticas de doble extorsión para presionar a las víctimas a pagar rescates inmediatos. Estos ataques han afectado a un gran número de empresas, siendo el ransomware Lockbit3 el más utilizado por los ciberdelincuentes, seguido por Play y 8base. Las vulnerabilidades más explotadas por los actores maliciosos incluyen la 'Web Servers Malicious URL Directory Traversal', 'Command Injection Over HTTP' y 'Zyxel ZyWALL Command Injection', afectando a un gran número de empresas a nivel mundial y permitiendo a los atacantes acceder y manipular archivos o ejecutar comandos en los sistemas comprometidos. En España, a pesar de una disminución del 7% en los ataques de malware en febrero, los malware más buscados incluyen FakeUpdates, Qbot y Pandora. En el caso de FakeUpdates, ha llegado a afectar al 11,9% de las empresas en España. Malware móvil En el ámbito de los dispositivos móviles, Anubis se mantiene como el malware más utilizado en España, seguido por AhMyth y Hiddad, todos diseñados para comprometer la seguridad y privacidad de los usuarios de dispositivos Android mediante la recopilación de información confidencial y la ejecución de acciones maliciosas

[ ... ]¿Cómo puedo ocultar mi IP?

Acceder a Internet implica conectar nuestro ordenador, Smartphone, tablet,… a un servidor de comunicaciones que se encarga de facilitarnos el acceso a la red. Esta conexión conlleva una identificación e intercambio de datos sobre nuestra identidad, dirección IP y actividades en línea que quedan registrados para siempre como rastro de nuestra navegación. ¿Me pueden rastrear por mi IP? Si, es posible rastrear una dirección IP y para los que la privacidad es una prioridad esto es un problema importante pues además de que quedan expuestos en la red, el uso cada vez más intensivo de Internet ha propiciado que este tipo de datos se esté convirtiendo en objeto de interés para los ciberdelincuentes que buscan información personal o confidencial para hacer uso de ella en su beneficio. Para salvaguardarse de todo ello existen diversos métodos para ocultar la IP, asegurar nuestra privacidad online, mejorar nuestra seguridad en la red, y que nadie sepa que páginas visitamos, el tiempo que hemos dedicado a cada conexión o lo que estamos descargando. ¿Cuáles son las ventajas de ocultar mi IP? Más allá de todo lo relacionado con la privacidad y seguridad ya apuntado, esconder la IP ofrece diferentes ventajas para los usuarios en múltiples circunstancias: Hay servicios de ocultación IP que cuando viajamos evitan la geolocalización IP y nos permiten conectarnos a la red igual que si lo estuviéramos haciendo desde nuestro propio país, superando, por ejemplo, cualquier limitación de acceso a la red que pueda existir en el lugar donde nos encontremos. Podremos descargar archivos de forma anónima evitando que el resto de usuarios puedan ver mi ubicación IP. Si nuestra IP no está “a la vista” desaparecen las posibles limitaciones y bloqueos de la red Wifi e incluso de nuestro ISP (proveedor de servicios de Internet). Gracias al sistema de encriptación de datos de los servicios de ocultación IP más avanzados, se minimiza nuestra vulnerabilidad en las conexiones a redes Wifi públicas. Al registrar el sistema una ubicación diferente a la real esto nos puede dar ventajas para comprar en tiendas online con ofertas diferentes según el país o evitar el bloqueo de juegos, mapas, complementos en juegos online que puedan tener restricciones en nuestra ubicación. ¿Cómo puedo ocultar mi IP? La ocultación IP se consigue mediante el uso de servicios y herramientas específicas para esconder la IP y cifrar nuestro tráfico que nos permiten encubrir las verdaderas comunicaciones que realizamos durante nuestra navegación. Más allá de técnicas que se basan en la modificación de protocolos de red y que requieren de ciertas habilidades para llevarlas a cabo, existen diversas tecnologías al alcance de todos los usuarios: VPN o Red Privada Virtual Proxy o Webproxy Tor Wifi pública ¿Cómo ocultar la dirección IP con una VPN? Las VPN son servicios que nos conectan a internet a través de servidores intermedios, en los que nuestra dirección IP original es “suplantada” por la propia dirección IP de ese servidor seguro. Esta ocultación nos asegura que cualquiera que rastree nuestra conexión solo verá la dirección IP y la ubicación del servidor VPN, pero no la nuestra. Además, para salvaguardar nuestra actividad en la red, las VPN utilizan la tunelización y encriptación de datos, cifrando la información que intercambiamos con el servidor VPN, ocultándola e impidiendo que terceros puedan leerla durante su tránsito. La seguridad de las conexiones VPN viene determinada por protocolos VPN propios, basados en diferentes entándares y métodos de encriptación y autentificación, en función de cada desarrollador. El abanico de opciones es amplio y esto nos permite elegir entre opciones, por ejemplo, que priman la velocidad sobre la seguridad, otras que hacen totalmente lo contrario, opciones con mayor o menor grado de confiabilidad,... Las aplicaciones VPN se ejecutan siempre en segundo plano y no entorpecen la navegación. ¿Cómo utilizar un servidor proxy para ocultar la IP? A diferencia de los servicios VPN, los servidores proxy centran su actividad únicamente en esconder la IP, sin ejecutar ningún tipo de ocultación sobre nuestro tráfico en la red o cualquier otro dato que pueda revelar nuestra identidad. Los servidores proxy hacen de intermediarios entre nuestro dispositivo y el servidor de destino a quien le transmiten nuestras peticiones en nuestro nombre. Por tanto nuestra IP quedará oculta y la única que verán será la del proxy. Existen diferentes tipos de servicios proxys, desde los más sencillos que únicamente nos ayudan a esconder la IP a otros con funcionalidades extras como el bloqueo de cookies, scripts, y demás archivos alojados en las webs y que se envían al usuario. Los navegadores o aplicaciones que se basan en el protocolo HTTP ofrecen la función de configuración proxy manual, de manera que podemos indicar la dirección proxyweb y puerto al que nos queremos conectar antes de navegar. De esta manera cualquier actividad que realicemos a través de ese navegador se enrutará siempre hacia el proxy. Alternativamente se puede optar también, por el formato de proxy automático que busca a través de DNS o DHCP la dirección URL desde donde descargar el archivo wpad.dat que se ejecuta y permite la conexión proxy con autenticación automática en nuestro ordenador. ¿Cómo ocultar la IP con Tor? Tor es un software libre desarrollado para garantizar la navegación anónima de los usuarios en la red. Para enmascarar la IP Tor recurre a una red de ordenadores voluntarios o nodos a través de los que redirecciona nuestro tráfico y lo encripta antes de que este llegue a su destino. Como mínimo esta redirección pasa por tres de estos nodos, consiguiendo reencriptaciones repetitivas para que cualquier pista posible sobre nuestra identidad, desaparezca. En este proceso, Tor asigna a nuestra conexión una IP aleatoria y geográficamente diferente a la nuestra para que la localización por parte de terceros sea imposible (si tienes curiosidad por saber cuál te han asignado puedes consultarla a través de nuestra herramienta para saber cuál es mi IP). Este sistema permite diferentes configuraciones en función de si estamos utilizando un firewall, de si nuestro Proveedor de Servicios de Internet ISP está bloqueando las conexiones Tor o si navegamos a través de proxy por ejemplo. ¿Puedo ocultar mi IP con una conexión Wifi pública? La respuesta es sí. Una red Wifi pública también nos puede servir para esconder nuestra dirección IP, aunque si no la tenemos constantemente a nuestra disposición, la ocultación de la IP se limita al tiempo al que tengamos acceso a una red pública. Como este tipo de redes son una conexión compartida por muchas otras personas esto hace imposible que se pueda rastrear a un usuario en particular y tampoco identificarlo en el servidor de destino. Ahora bien, es precisamente este acceso general el que nos hace también más vulnerables. Y es que si bien a través de una conexión a una Wifi pública solventaremos el tema de la ocultación IP, la seguridad nunca será total, pues al tratarse de una red abierta, podremos quedar expuestos a la voluntad de los piratas informáticos y resto de amenazas, incluidos malware y virus. Y si quiero una ocultación puntual, ¿cómo puedo cambiar mi IP? Puede darse el caso, también, que en vez de enmascarar la IP lo único que necesitemos sea cambiar en un momento determinado nuestra dirección IP. Entonces, la solución es tan simple como desconectar el módem de la corriente y reiniciarlo pasados unos minutos. En ese tiempo, si tu dirección IP es dinámica (lo puedes comprobar a través de la pestaña de conexiones de red de tu ordenador), se eliminará y tu proveedor de internet te adjudicará una nueva. Para asegurarte que todo ha ido bien, te recomendamos hacer algo tan simple como anotar la dirección IP antes de apagar el router y comprobarla de nuevo una vez que esté de nuevo en funcionamiento. Otra vía posible para conseguir el mismo resultado si tenemos un Smartphone con plan de datos es convertir a este dispositivo en un punto de acceso inalámbrico al que conectar nuestro ordenador, con lo que nuestra conexión habitual quedará oculta. Las opciones para ocultar la IP o para cambiarla son muchas y ahora que conoces como funciona cada una de ellas podrás decidir cuál te conviene más.

[ ... ]Huawei

HuaweiHuawei es a día de hoy el líder mundial de las telecomunicaciones con una gran gama de productos y servicios. Se estima que más de 3.000 millones de personas en todo el mundo utilizan los productos y servicios de Huawei para hacer llamadas, enviar mensajes o navegar por Internet. Fundada en 1987, en la ciudad meridional china de Shenzhen, emplea hoy a más de 195.000 personas en más de 170 países del mundo. Huawei, es una empresa independiente que proporciona tecnología de la información y la comunicación y desde sus inicios no ha parado de crecer de manera exponencial hasta convertirse en el mayor proveedor mundial de equipos de telecomunicaciones y el segundo fabricante de smartphones.

[ ... ]

Cámaras IP

Las cámaras IP, IP Cam o cámaras de red utilizan la red de internet para crear un circuito cerrado y transmitir en tiempo real imagen y video de lo que está sucediendo. Este tipo de cámara de vigilancia IIP dispone, además, de sistemas de grabación interno que te permiten reproducir a posteriori y de forma remota, todo lo que ha pasado dentro de su campo de visión.

[ ... ]Las empresas españolas avanzan a buen ritmo en la implementación de la IA

08/02/2024La presencia de centros de datos locales y las limitaciones en capacidades digitales ejercen un impacto determinante en las inversiones de las empresas españolas en inteligencia artificial (IA), cuya tasa de adopción ha experimentado un notorio incremento del 29%. De seguir creciendo a este ritmo, el estudio independiente 'Desbloqueando el potencial de la IA en Europa en la Década Digital', realizado por Strand Partners para Amazon Web Services (AWS), sugiere que esta tendencia podría contribuir con hasta 55.000 millones de euros adicionales al valor añadido bruto de España para el año 2030,. Según datos de la misma fuente, actualmente, el 36% de las empresas españolas ya ha implementado la IA, representando un aumento del 29% respecto a septiembre de 2022, destacando las empresas, entre las ventajas más importantes de esta implementación, la agilización de procesos empresariales (79%), el ahorro de costes (79%), y una mayor eficiencia (88%). Además, un 72% afirma que la adopción de la IA ha impulsado un aumento en sus ingresos. Desafíos y oportunidades en la Implementación de la IA Además, y en este contexto de adopción creciente de la IA en las empresas españolas destaca el hecho de que estas utilizan esta tecnología de forma cada vez más avanzada, contemplando en el 64% de los casos, la IA generativa o modelos de grandes lenguajes. Sin embargo, a pesar de la percepción optimista hacia la IA - el 42 por ciento de los españoles cree que la IA generará más oportunidades que riesgos en cuanto a la seguridad laboral y el futuro del trabajo-, actualmente son las grandes empresas, 46%, las que lideran en la implementación de IA y otras tecnologías digitales, en contraste con el 33% de las pymes. España líder europeo en conocimiento del cloud computing En España, la adopción de la nube ha experimentado un crecimiento importante, alcanzando el 32% en 2023, frente al 27%en 2022. Y es en este contexto que las compañías españolas sobresalen de forma notable en su conocimiento del cloud computing – informática en la nube - en comparación de las europeas, declarando el 69% de las empresas de nuestro país que están muy familiarizadas con la nube frente al 39% de las europeas. Déficit de especialistas TIC A pesar de ello, la falta de capacidades digitales se presenta como el principal obstáculo para las empresas españolas que buscan aprovechar plenamente la tecnología. Un 18% señala la dificultad para encontrar empleados con competencias digitales, lo que coincide con la media europea (19%). Solo el 25% encuentra fácil capacitar a sus empleados en habilidades digitales necesarias. En este sentido, la Comisión Europea estima un déficit de ocho millones en especialistas en TIC para 2030, lo que destaca la necesidad de abordar la brecha de capacidades digitales.

[ ... ]¿Cómo rastrear una dirección IP?

A estas alturas seguro que todos tenemos claro que navegar por Internet no es un viaje anónimo y que mientras estamos conectados a la red dejamos pistas que permiten rastrear la IP de nuestra conexión, ubicarnos físicamente en un territorio y averiguar algunos datos “prácticos” - para según quién -, sobre nuestro uso de Internet. De igual modo, gracias a herramientas para localizar IP, nosotros también podemos rastrear direcciones y buscar la dirección IP que haya detectado nuestro sistema o desde donde está accediendo un cliente de nuestro e-commerce, para cruzar, en este caso, los datos de la dirección IP con los de la localización de la tarjeta de crédito y evitar posibles fraudes. ¿Cómo rastrear IP de otra persona? Rastrear la IP de otra persona es posible, aunque decirlo es más fácil que conseguirlo. Y esto es así, porque solo con un mandato judicial es posible obtener (de forma legal) los datos exactos de ubicación física de la dirección IP que queremos conocer. Sin esta autorización no podremos acceder a los datos y lo máximo que nos permitirán las herramientas para localizar IP es averiguar, esto sí de forma concreta, las coordenadas GPS del centro del proveedor de servicios de internet (IPS), o lo que es lo mismo, la subestación del operador de internet que tenga contratado el usuario que estamos rastreando, más cercano al domicilio de la dirección IP que buscamos. Adicionalmente, y según el tipo de herramienta para rastrear IP que estemos utilizando (logs de acceso a servicios web, etc..) obtendremos alguna información extra, como con qué tipo de dispositivo se conecta a internet la persona a la que estamos rastreando o el navegador y versión que utiliza. ¿Se puede localizar un dispositivo si el usuario ofusca la dirección? Cuando el usuario utiliza medios, programas o herramientas para ocultar IP como VPN, Tor, Proxy, entonces, la operación de rastreo se complica mucho, pues este tipo de servicios se utilizan para esconder la IP y ofuscar la dirección por otra diferente para ocultar la IP real y que no pueda ser localizada. Rastrear una red Wifi pública en busca de un usuario concreto es igualmente, misión prácticamente imposible, pues este tipo de red también puede servir para ocultar la IP pública de cada uno. Rastrear IP de un móvil ¿Cómo lo hago? Una de las razones más habituales para rastrear un móvil es localizar un dispositivo robado o perdido. Antes esta localización solo se podía hacer al rastrear la IP del móvil, pero lo cierto es que hoy día existen recursos más cómodos y eficaces para hacerlo. Nos referimos al GPS que nos permite localizar un móvil gratis de forma rápida; a la función “encontrar mi dispositivo” de Google, su homónima de Apple o diferentes Apps especialmente diseñadas para rastrear el móvil y como usuario encontrar mi dispositivo allá donde esté. Una de las razones más habituales para rastrear un móvil es localizar un dispositivo robado o perdido. Antes esta localización solo se podía hacer al rastrear la IP del móvil, pero lo cierto es que hoy día existen recursos más cómodos y eficaces para hacerlo. Rastrear IP a través de geolocalización. ¿Es posible? Si, rastrear la IP a través de geolocalización es posible, aunque deberemos tener en cuenta, como ya hemos dicho antes, que la información que obtendremos no será, exactamente, la de la dirección IP que queremos localizar, sino la ubicación geográfica real del IPS más cercano por el que el dispositivo se está conectando a Internet. El sistema de geolocalización IP es muy utilizado por las empresas de todos los sectores, ya que se puede saber desde donde se conectan las personas que visitan una página web, algo realmente útil, por ejemplo, para el diseño de planes y campañas de marketing. Por tanto, que alguien sepa tu IP no es peligroso, lo peligroso es que tu ordenador no cuenten con los sistemas de seguridad adecuados que eviten el acceso a más información de la que realmente queremos exponer. He sufrido un fraude a través de internet, ¿es posible rastrear IP desde dónde han actuado los malhechores? Podremos localizar la IP hasta el ISP, algo que sin duda nos puede ayudar a ubicar en el mapa el origen del ataque, pero a no ser que exista una autorización judicial no se podrá rastrear la IP hasta la ubicación física del ordenador de los ciberdelincuentes. En la mayoría de las ocasiones, estas direcciones IP estarán ocultas a través de sistemas para ocultar Ip, por lo que la mejor solución pasará siempre por denunciar el fraude ante la autoridad competente, para que desde sus departamentos especializados intenten hasta la cuenta dónde se recepcionó el dinero captado con el fraude. Aún y así, poder llegar hasta el ISP de una dirección IP, en determinadas operaciones es una ventaja a la hora de mejorar la detección del fraude. Por ejemplo, si tienes un e-commerce poder rastrear la IP y acceder a la geolocalización desde donde se quiere realizar una transacción, nos permitirá comparar esa localización con la de la tarjeta de crédito con la que se intenta hacer el pago, pudiendo descartar al momento operaciones sospechosas. Por ejemplo denegar automáticamente transacciones de direcciones IP del extranjero, no aceptar transacciones no firmadas por el protocolo CES.

[ ... ]

Redes Home Plug

Con estos dispositivos de redes home plug te resultará muy fácil llevar la señal de Fibra Óptica y Wifi a cualquier lugar de la casa. Utilizando la red eléctrica de tu vivienda podrás ampliar el área de acción de tu router y crear puntos de acceso adicionales sin perder la señal ni la calidad del ancho de banda que tengas contratada.

[ ... ]¿Por qué resulta fundamental implementar una solución EDR en los negocios?

05/02/2024En la última década, hemos presenciado un drástico “paso cuántico” en los métodos de ciberamenazas los cuales son cada vez más complejos. Por ello, ya no resulta eficiente contar solamente con un antivirus y firewall, pues se requiere de otras soluciones complementarias capaces de detectar y responder a tiempo contra estas amenazas cibernéticas. Es aquí donde irrumpen los sistemas de protección EDR los cuales tienen la capacidad de detectar y actuar a tiempo cuando surge alguna ciber incidencia que amenace la integridad de la organización. Analicemos a continuación este interesante y útil tema. ¿Cuál es la solución EDR y cómo funciona? Las herramientas de detección y respuesta de terminales (EDR por sus siglas en inglés) tienen como objetivo fundamental supervisar y detectar amenazas potenciales en tiempo real a fin de aplicar una respuesta eficaz ante esa incidencia. Si bien su uso se puede aplicar a cualquier sistema y dispositivo informático, estas soluciones se utilizan comúnmente en estaciones de trabajo y servidores. Su funcionamiento básicamente consiste en: Se recopilan anónimamente los datos generados, programas ejecutados e inicios de sesión de los ordenadores protegidos. Toda esta información se envía a una plataforma central. Usualmente, esta plataforma es una nube, aunque dependiendo de la empresa y sus requerimientos, la misma puede estar de forma local e interna o en una nube mixta. Los datos se analizan y se procesan empleando funcionalidades basadas en IA y se comparan las actividades con ejemplos de ataques a fin de detectar posibles amenazas Si se detecta una posible amenaza, el sistema identifica el o los ordenadores posiblemente afectados y notifica a los equipos de seguridad informática. También y dependiendo de la configuración, estos sistemas pueden actuar de manera automatizada para efectuar la acción requerida. Generalmente, el sistema EDR aísla estos dispositivos de la red a fin de evitar propagaciones. Estos datos y la acción efectuada se almacenan como ejemplos de ataques a fin actuar rápidamente si hay una reincidencia de amenaza de seguridad usando esa misma táctica ¿Por qué utilizar una solución de seguridad EDR? Detección y respuesta a amenazas en tiempo real Las soluciones EDR continuamente monitorean y detectan amenazas en tiempo real en todos los dispositivos finales a los que se le asignan. Al recopilar y analizar datos de los dispositivos finales, las soluciones EDR pueden identificar indicadores de compromiso (IOC), comportamiento anómalo y patrones de ataque conocidos. De esta manera, no solo notifica a los equipos de seguridad o aplica la corrección de manera automatizada, sino que además, aprende estos comportamientos. Un estudio realizado por el Instituto Ponemon encontró que las organizaciones que implementaron soluciones EDR experimentaron una reducción del 51 % en el tiempo necesario para detectar y responder a incidentes de seguridad. Esto no solo reduce el daño potencial causado por los ataques, sino que también mejora las capacidades generales de respuesta a incidentes de las organizaciones. Visibilidad de endpoints y análisis forense La visibilidad de los terminales es vital para comprender la postura de seguridad de los dispositivos de una organización. Las soluciones EDR brindan visibilidad detallada de las actividades de los terminales, incluidas modificaciones de archivos, conexiones de red y ejecuciones de procesos. Esta visibilidad permite a los equipos de seguridad investigar incidentes, llevar a cabo análisis forenses e identificar la causa raíz de las incidencias. Por ejemplo, en un ciberataque a una institución financiera, una solución EDR puede detectar conexiones de red sospechosas que se realizan desde una computadora portátil de un empleado. Con ello, el equipo de seguridad puede investigar rápidamente el incidente, identificar la presencia de malware y bloquear el acceso adicional a datos confidenciales. Sin un EDR, un ataque de este tipo suele pasar desapercibido, lo que provoca importantes daños financieros y de reputación. Caza de amenazas desconocidas Las soluciones EDR no solamente detectan amenazas conocidas, sino que también permiten la búsqueda proactiva de amenazas desconocidas. Los equipos de seguridad pueden utilizar herramientas EDR para buscar indicadores de compromiso, hacer investigaciones en profundidad e identificar amenazas potenciales, las cuales pueden haber evadido los controles de seguridad tradicionales. Al contar con funcionalidades basadas en IA sobre amenazas y el análisis de comportamiento, las soluciones EDR pueden identificar amenazas emergentes. Según una encuesta del Instituto SANS, las organizaciones que utilizan soluciones EDR informaron de una mejora en torno al 63 % en su capacidad para detectar amenazas previamente desconocidas. Esto resalta la importancia del EDR para mejorar las capacidades generales de detección de amenazas de una organización. Respuesta y arreglos automatizados Las soluciones EDR ofrecen capacidades de respuesta y solución automatizadas, lo que permite a los equipos de seguridad contener y mitigar rápidamente las amenazas. Al definir acciones de respuesta preconfiguradas, como aislar un punto final infectado o finalizar procesos maliciosos, las soluciones EDR pueden minimizar el tiempo y el esfuerzo necesarios para responder a los incidentes. Por ejemplo, si una solución EDR detecta un ataque de ransomware, puede aislar automáticamente el punto final afectado de la red, evitando la propagación de la infección a otros dispositivos. Esta rápida respuesta reduce el impacto potencial del ataque, limitando la pérdida de datos y minimizando el tiempo de inactividad. Reduciendo las situaciones de falsos positivos Contextualizar las alertas Proporcionar contexto adicional a las alertas puede ayudar a los equipos de seguridad a comprender mejor la naturaleza y la gravedad de cada alerta. Las soluciones EDR se pueden configurar para incluir información relevante, como el punto final afectado, el usuario, el proceso y las conexiones de red. Este contexto permite a los analistas priorizar e investigar las alertas de manera más eficiente, reduciendo los falsos positivos y mejorando la respuesta a incidentes. Incorporar inteligencia sobre amenazas La integración de fuentes de inteligencia sobre amenazas en las soluciones EDR mejora su capacidad para identificar y priorizar amenazas reales. Al aprovechar información actualizada sobre indicadores maliciosos conocidos, las organizaciones pueden reducir los falsos positivos y centrar sus esfuerzos en detectar y responder a amenazas genuinas. Implementar análisis del comportamiento del usuario El análisis del comportamiento del usuario (UBA) puede ayudar a diferenciar entre las actividades normales del usuario y el comportamiento sospechoso. Al establecer patrones básicos de comportamiento de los usuarios, las organizaciones pueden identificar anomalías y amenazas potenciales con mayor precisión. UBA también se puede utilizar para detectar amenazas internas e incidentes de compromiso de cuentas, mejorando aún más la eficacia de las soluciones EDR.

[ ... ]¿Dónde está mi ubicación IP? (Geolocalización)

Si necesitas comprobar que ubicación está compartiendo tu proveedor de internet con las páginas con las que te conectas, con nuestro localizador de IP podrás geolocalizar al momento tu dirección IP o cualquier otra que ingreses manualmente. Para localizar la IP geográficamente únicamente necesitas estar conectado a internet. Si utilizas software de VPN o te conectas a través de un proxy para localizar la dirección IP puedes utilizar también nuestra herramienta. Ninguno de los datos generados por el localizador de IP quedan almacenados en nuestro sistema. @Mapa@ ¿Cómo ocultar mi IP para que no se pueda localizar? Para navegar de forma anónima en Internet y evitar ser localizados por la IP de nuestra conexión, existen dos formas básicas de hacerlo. Ocultar IP de manera que nadie podrá rastrear nuestra presencia en la red o acceder a nuestros datos de navegación y la segunda es cambiar IP y navegar a través de otra dirección IP siempre que lo necesitemos. ¿Para qué necesito localizar mi IP geográficamente? Localizar mi IP geográficamente es la mejor forma para averiguar que datos comparte sobre la ubicación de nuestra conexión, nuestro proveedor de servicios de internet. De esta ubicación depende, por ejemplo, que una web con url “.com“ cambie a “/es” si nos conectamos desde España, o que se simplifiquen algunas tareas relacionadas con el envío de formularios, al pre cumplimentarse automáticamente con algunos datos como nuestro país o ciudad, en función de cuál es mi IP de geocalización. Como usuarios, además, con una herramienta de localización IP geográfica como la que te ofrecemos en Cuál es mi IP, podremos ingresar manualmente una dirección IP y averiguar, por ejemplo, desde donde nos ha llegado un correo fraudulento, si hemos tenido acceso antes, claro está, a la dirección IP en cuestión. Con una herramienta de geolocalización de IP, ¿alguien puede averiguar la dirección de mi casa? Con una herramienta para localizar mi dirección IP, se puede rastrear la IP y geolocalizarla por coordenadas en el mapa, pero nunca se ofrece la dirección postal concreta. Esto es así porque nuestra dirección IP está en realidad registrada a nombre de nuestro proveedor de Internet (ISP) y no al nuestro. Entonces, ¿qué datos pueden averiguar sobre mí con una geolocalización IP? Al localizar la IP geográficamente la única información nuestra que se facilita es la del país y ciudad desde la que nos estamos conectando, ya que las coordenadas GPS de altitud y latitud que se muestran corresponden, en realidad, a las de la central de la operadora que nos está ofreciendo el servicio de conexión a Internet. Esto es así, porque todos los datos vinculados a la dirección geográfica real del dispositivo que se emplea para acceder a Internet, es decir de nuestro router, no son públicos y pertenecen a nuestro ISP, que únicamente los puede revelar por orden judicial. ¿Para qué les interesa a las empresas localizar mi dirección IP geográficamente? La información es poder y para una empresa saber desde dónde se conectan sus potenciales clientes es una ventaja importante para diseñar estrategias de marketing dirigidas al perfil de cliente de una determinada área geográfica o país. Además, a nivel de lucha contra el fraude, los e-commerce pueden mejorar la seguridad del pago con tarjetas discriminando intentos de pago desde direcciones IP sospechosas. ¿Qué es una dirección IP? Una dirección IP es una combinación numérica única que identifica individualmente a cada uno de los dispositivos conectados a una red. La dirección IP es un identificador obligatorio para poder navegar e interactuar en la red y cada dispositivo conectado a Internet dispone de una dirección IP individual. Cuando accedemos a Internet con nuestro equipo los servidores lo reconocen por su dirección IP, permitiendo, así, la comunicación bidireccional con el destinatario, el cual, con esa información puede saber la IP del ordenador, y ordenar así, respuesta de vuelta, sin errar el remitente. Vamos, lo que vendrían a ser los datos que incluimos en el dorso de un sobre y que nos identifica como emisores y también como destinatarios de la respuesta de vuelta. Para que este intercambio de datos sea posible se estableció el protocolo IP, un conjunto de normas que rigen el funcionamiento de Internet y que aseguran que todos los dispositivos conectados a Internet o a una red doméstica, sean de la clase que sean, “hablen” el mismo idioma y puedan comunicarse. Existen dos tipos de dirección IP, la IP externa y la IP privada: La IP externa o IP pública es la que nos asigna nuestro proveedor de servicios de internet (ISP) y nos identifica como usuarios de Internet cuando nos conectamos. Si quieres ver la IP del ordenador o de tu tablet o Smartphone, puedes averiguarla de inmediato accediendo a la home de Cuál es mi IP o utilizando nuestro servicio de test de velocidad donde además de este dato podrás conocer la calidad de tu conexión a Internet. La dirección IP Privada o IP local, por su parte, es la que nuestro router otorga a cada dispositivo conectado a él y que les identifica individualmente dentro de la red doméstica. ¿Cómo localizar una dirección IP? Si te preguntas cómo saber de dónde es una IP debes saber que no siempre resulta sencillo averiguar el origen IP de una conexión, pues existen diferentes sistemas para ocultar la IP que algunos usuarios utilizan por razones de seguridad o para simular, por ejemplo, su ubicación IP en otro lugar y tener, así, acceso a servicios de Internet no habilitados en el lugar donde se hayan físicamente. Ahora bien, si el usuario no utiliza ningún recurso para enmascarar la IP o saber la IP del ordenador o de cualquier otro dispositivo que, por ejemplo, se conecta a nuestra web, es tan sencillo como acceder a servicios de geolocalización IP como el que ofrece Cuál es mi IP y de forma gratuita e inmediata uno puede averiguar el origen IP de cualquier equipo que le interese rastrear. Saber la ubicación IP de nuestros clientes es una ventaja de cara a diseñar, por ejemplo, estrategias de marketing y una buena herramienta para mejorar la seguridad en la red, ya que permite localizar direcciones IP sospechosas. Además, con el servicio de geolocalización IP también puedes comprobar que ubicación está compartiendo tu proveedor de Internet con las páginas con las que te estás conectando. Hay que aclarar, eso si, que la ubicación que proporciona la geolocalización IP no corresponde nunca a la dirección concreta de nuestro domicilio o de quien estemos rastreando, sino a las coordenadas GPS de altitud y latitud en que se encuentra el nódo de la operadora que está ofreciendo el servicio de conexión a Internet a esa dirección IP en concreto. Es decir, la información de la geolocalización será la del país y población desde donde se está realizando la conexión, pero no la del domicilio donde se encuentra el usuario, pues este rastreo está protegido por las leyes y es un dato que las operadoras solo pueden facilitar por mandato judicial.

[ ... ]¿Cómo se impulsa la eficiencia organizativa con sistemas de gestión ERP?

26/01/2024No es más estable la industria que tiene una estructura más amplia o la que invierte más recursos, sino aquella que es más eficiente. La eficiencia organizativa es un aspecto que tiene que ver con los procesos y el uso de la tecnología para facilitar el trabajo del personal. Para ello es muy habitual intentar utilizar un ERP industrial. El objetivo es lograr el mayor grado de automatización, aumentar la productividad y facilitar el flujo de información entre los distintos departamentos. Las empresas que utilizan procesos tradicionales y desactualizados corren mayor riesgo de quedarse atrás. Su productividad tiende a ser cada vez menor y las tareas de planificación y gestión administrativa impiden al negocio avanzar. De ahí la importancia de implementar una solución ERP que permita planificar, organizar y almacenar la información de la empresa. En este post te mostraremos los beneficios que supone la implantación de un software de planificación empresarial y a qué tipo de sectores está orientado. ¿De qué manera los sistemas de gestión de ERP funcionan en las empresas? Los sistemas ERP (Enterprise Resource Planning) son herramientas de software que permiten gestionar y planificar todas las áreas del negocio: finanzas y contabilidad, gestión de almacén, gestión de proveedores, gestión de RRHH y gestión de las relaciones con los clientes (CRM). A través de este tipo de herramienta, las industrias pueden lograr: Una herramienta para planificar y organizar sus procesos empresariales. Almacenar todos los datos en un único registro. Facilitar la comunicación interna entre departamentos. Ver la evolución de la empresa a lo largo del tiempo Mejorar la toma de decisiones Proteger la seguridad y confidencialidad de la información de la empresa. Hay algunos aspectos que además son muy importantes cuando se trata de utilizar un ERP: la integración con otras soluciones de software (TPV, SGA-WMS, eCommerce…), la escalabilidad y su nivel de personalización, si permite acceder al código fuente para aplicar mejoras y desarrollos. También es muy importante el nivel de soporte que proporciona el proveedor. ¿Cuáles son los tipos de sistemas ERPs existentes? Podemos distinguir entre varios tipos de sistemas ERP que existen actualmente en el mercado. Elegir el más adecuado para tu industria requiere primero tener claros los conceptos sobre los tipos de soluciones que existen, ya que no todas son adecuadas para cada empresa. ERP por Funcionalidad Son aquellos ERP que están enfocados en una única área del negocio, que suele ser la columna vertebral de la empresa. Por ejemplo, un software ERP para distribución estará centrado en los procesos de distribución, y un software ERP de RRHH estará más orientado a las tareas de gestión de personal. ERP por tamaño de la empresa Otro de los enfoques que se puede considerar a la hora de clasificar los sistemas ERP actuales son los del tipo de empresa al que van dirigidos. Hay muchos programas de planificación empresarial que están pensados para empresas de retail, comercios minoristas, PYMEs y o autónomos cuya actividad está orientada a los servicios o la venta al por menor, pero que no cubren la fabricación. Por otra parte, hay que hablar también de los sistemas ERP orientados a grandes organizaciones, que requieren soluciones de gran escalabilidad y robustez. ERP vertical Se trata de aquellas herramientas ERP que están diseñadas para cubrir todas las áreas de gestión de un sector específico. Así, por ejemplo, un ERP para el sector vitivinícola cubrirá las necesidades de una empresa bodeguera que requiera llevar a cabo tanto la gestión de viñedos como la gestión de la vendimia, así como también el almacenamiento, los procesos de producción del vino, la facturación, las ventas, la contabilidad y la logística. ERP orientados a industrias Los ERP para industrias son soluciones de gestión que se enfocan además en una industria específica. Si bien hay sistemas verticales que pueden cubrir las necesidades generales de un sector en específico, hay programas que se han elaborado para un tipo concreto de empresa, como las empresas de construcción. ¿Qué tipo de sector utiliza un sistema de ERP? Hay una gran variedad de sectores que requieren de programas ERP para la gestión empresarial. Los sistemas de ERP han evolucionado mucho a lo largo del tiempo. La digitalización ha permitido que no sólo las grandes empresas los utilicen, sino también las PYMEs. Hoy día podemos encontrar sistemas ERP instalados en todo tipo de industrias (siderurgia, construcción, máquina-herramienta, robótica…), así como también en el sector agroalimentario o en la distribución. Los profesionales de distintas áreas, desde la dirección de la empresa al Director de RRHH o el Jefe de Ventas, pueden tener en el sistema ERP un poderoso aliado para potenciar la productividad de su departamento, facilitar el trabajo en equipo y la comunicación y planificar y organizar los procesos de negocio de la manera más eficiente para beneficiar a la organización.

[ ... ]

Cookies

Política de Cookies Desde nuestra Web queremos explicarle que son las Cookies, para que sirven, la finalidad de las mismas y cómo puede configurarlas o deshabilitarlas. ¿Qué es una Cookie? Las Cookies son pequeños archivos de datos recibidos por el terminal desde el sitio web visitado y se utilizan para registrar ciertas interacciones de navegación en un sitio web mediante el almacenamiento de datos que puede ser actualizado y se recupera. Estos archivos se almacenan en el ordenador del usuario y contienen datos anónimos que no son perjudiciales para el sistema. Se utilizan para recordar las preferencias del usuario, tales como el idioma seleccionado, los datos de acceso o la página de personalización. Las Cookies son seguras ya que sólo pueden almacenar la información que se puso en su lugar por el navegador, lo que es información que el usuario ha introducido en el navegador o la que se incluye en la solicitud de página. No pueden ejecutar código y no se pueden utilizar para acceder a su ordenador. Tipos de Cookies. En función de Quien las gestione: Cookies propias: son las enviadas y gestionadas por un equipo o dominio del propio editor de la web que se está visitando. Cookies de terceros: son las enviadas y gestionadas por un tercero que no es el propio editor de la web, cuando proceden de otro servidor. Como por ejemplo, las usadas por redes sociales, o por contenido externo como Google Maps. En función de la finalidad para la que se traten los datos obtenidos de las mismas. Cookies técnicas: permiten al usuario la navegación a través de una página web y la utilización de las diferentes opciones o servicios que en ella existan como, por ejemplo, controlar el tráfico, identificar la sesión del usuario, acceder a partes de acceso restringido, recordar los elementos que integran un pedido, realizar la solicitud de inscripción o participación en un evento, utilizar elementos de seguridad durante la navegación, almacenar contenidos para la difusión de videos o sonido o compartir contenidos a través de redes sociales. Cookies de personalización: Son aquéllas que le permiten acceder al servicio con unas características predefinidas en función de una serie de criterios, como por ejemplo el idioma, el tipo de navegador a través del cual se accede al servicio, la configuración regional desde donde se accede al servicio, etc. Cookies de análisis: Son aquéllas que nos permiten cuantificar el número de usuarios y así realizar la medición y análisis estadístico de la utilización que hacen los usuarios de los servicios prestados y en base a ello también aplicar mejoras de diseño y velocidad. Cookies de publicidad comportamental: son aquellas que almacenan información del comportamiento de los usuarios obtenida a través de la observación continuada de sus hábitos de navegación, lo que permite desarrollar un perfil específico para mostrar publicidad en función del mismo. En función de la caducidad: Cookies de sesión: son Cookies temporales que permanecen en el archivo de Cookies del navegador hasta que se abandona la página web. Se suele emplear para analizar pautas de tráfico en la web. A la larga, esto permite proporcionar una mejor experiencia para mejorar el contenido y facilitar su uso. Cookies permanentes: son almacenadas en el terminal y la página web las lee cada vez que se realiza una nueva visita. A pesar de su nombre, una Cookie permanente posee una fecha de expiración determinada. La Cookie dejará de funcionar después de esa fecha que puede ir de unos minutos a varios años. Se utilizan, generalmente, para facilitar los diferentes servicios que ofrecen las páginas web. Cookies Utilizadas: Este portal Web utiliza Cookies que son estrictamente indispensables para poder utilizar nuestro sitio web y navegar libremente, utilizar las áreas de seguridad, opciones personalizadas, etc. No se recogen datos personales salvo que quiera registrarse, de forma voluntaria con el fin de realizar compras de los productos y servicios que ponemos a su disposición o de recibir información sobre promociones y contenidos de su interés previo consentimiento. No se ceden datos a terceros, no obstante nuestro portal Web puede contener enlaces a sitios web de terceros, cuyas políticas de privacidad son ajenas a nosotros. Al acceder a tales sitios web usted puede decidir si acepta sus políticas de privacidad y de Cookies. También pueden contener enlaces a Redes Sociales (como Facebook o Twitter). Nuestro Portal Web no tiene control sobre las Cookies utilizadas por estos sitios web externos. Para más detalles sobre las Cookies de redes sociales o las de sitios web no relacionados, le recomendamos que revise sus propias políticas de cookies. Cookies utilizadas de terceros: _ga, __utma, __utmb, __utmc, __utmz, __utmv: Cookies asociadas a Google Analytics. Permiten distinguir los diferentes usuarios de la web. Caducan a los dos años. Configurar o deshabilitar cookies: Todos los navegadores de Internet permiten limitar el comportamiento de una Cookie o desactivar las Cookies dentro de la configuración o las opciones del navegador. Los pasos para hacerlo son diferentes para cada navegador, pudiéndose encontrar instrucciones en el menú de ayuda de su navegador. En los siguientes enlaces tiene a su disposición toda la información para configurar o deshabilitar las Cookies en cada navegador: Google Chrome: https://support.google.com/chrome/answer/95647?hl=es Mozilla Firefox: https://support.mozilla.org/es/kb/Deshabilitar%20cookies%20de%20terceros Microsoft Edge: https://support.microsoft.com/es-es/microsoft-edge/eliminar-las-cookies-en-microsoft-edge-63947406-40ac-c3b8-57b9-2a946a29ae09 Safari: https://support.apple.com/es-lamr/HT201265 Opera: https://blogs.opera.com/la-spain/2016/04/como-borrar-el-historial-de-navegacion/

[ ... ]

Política de Privacidad

Esta política de privacidad aplica a todos los contenidos de este sitio web y que sean publicados por Dommia Design Studio. Si usted tiene alguna consulta sobre cómo usamos su información personal, por favor contacte con nuestro responsable de privacidad en [email protected]. Según lo establecido en el RGPD (Reglamento (UE) 2016/679), les proporcionamos la Información Detallada de Protección de Datos que se expone a continuación: Responsable: Dommia Design StudioRazón Social: Dommia Design Studio SLC.I.F.: B-66440581Dirección: c/ Lepant, 326, Entlo, Desp 3 - 08025 - BarcelonaTeléfono: 936 241 455Correo Electrónico: [email protected] Inscrita en el Registro Mercantil de Barcelona Tomo: 44619, Folio: 176, Hoja: 461387, Inscripción: 1 Información que recopilamos y con qué objetivo Esta sección detalla la información que podemos recoger sobre usted. Explicamos por qué y cómo lo utilizamos en secciones posteriores. Información que obtenemos a través de cookies y herramientas similares Utilizamos cookies (y tecnologías similares) y herramientas de análisis en nuestros sitios para recopilar información sobre usted. Esta información se puede utilizar para mejorar el rendimiento del sitio y mejorar la experiencia de usuario. Proporcionamos información detallada sobre cookies y tecnologías similares dentro de nuestra Política de Privacidad; algunos ejemplos incluyen: Su ubicación: utilizamos cookies para mostrar información del lugar más relevante para su ubicación. Su uso: utilizamos cookies para entender como nuestros clientes utilizan nuestros sitios. El dispositivo: utilizamos cookies para entender el tipo de dispositivo que está utilizando para mostrarle la mejor versión del sitio. Si desea administrar sus cookies, siga las instrucciones de la sección "Cómo gestionar las cookies" dentro de nuestra Política de Privacidad. Información que obtenemos a través del formulario de contacto Datos de contacto: nombre y correo electrónico. Web Beacons Utilizamos web beacon en nuestras páginas web y nuestros correos electrónicos. Cuando enviamos correos electrónicos a los miembros del boletín de noticias, podemos hacer un seguimiento del comportamiento como quien abrió los correos electrónicos y quien hizo clic en los enlaces. Esto nos permite medir el rendimiento de nuestras campañas de correo electrónico y mejorar nuestras características para determinados segmentos de miembros. Fundamentos legales para el procesamiento Solo tratamos información personal cuando tenemos su consentimiento de usuario: es decir, cuando nos ha dado permiso explícito para procesar información personal para un fin determinado. Por ejemplo, si completa uno de nuestros formularios de comunicación, le solicitaremos su consentimiento si quisiéramos utilizar su información personal para cualquier otro propósito. Usted tiene el derecho de retirar este consentimiento en cualquier momento. Puede administrar sus preferencias contactando con nuestro Delegado de Protección de Datos en [email protected]. ¿Cómo utilizamos su información personal? Recopilamos información personal por una razón principal, para mejorar y mantener el rendimiento de nuestro sitio web y poder brindarle la mejor experiencia de usuario posible. Recopilamos información personal por dos motivos principales: Mejorar y mantener el rendimiento: para proporcionarle la mejor experiencia de usuario posible, debemos asegurarnos de que nuestros productos y servicios funcionan como deberían ser. Comunicar cambios y ofertas de productos: queremos que obtenga el máximo rendimiento de nuestros productos o servicios, incluyendo mostrar nuestros últimos contenidos y boletines informativos. Puede cambiar sus preferencias en cualquier momento contactando a nuestro oficial de privacidad a [email protected]. ¿Con quién compartimos su información personal? No divulgamos su información personal a ningún tercero a menos que lo exijan las leyes aplicables, órdenes judiciales u otros procesos legales válidos. ¿Cuánto tiempo conservamos su información personal? Un resumen de la duración de su información personal: Categoría de datosEjemploPeríodo RetenciónJustificación del Período Comercial Clientes Hasta 5 años después de la resolución de cualquier relación comercial Para informar de nuestros productos y servicios Comercial Formulario de contacto Hasta 5 años después de la resolución de cualquier relación comercial Para informar de las peticiones realizadas por el usuario Marketing Newsletter Hasta que exprese su negativa a que sea enviada Para informar de nuestros productos y servicios Los datos se almacenarán el tiempo estrictamente necesario exclusivamente para el desempeño de sus competencias legalmente establecidas. A veces es necesario que guardemos su información personal por períodos más largos, por ejemplo: Si existe un requisito legal para retenerlo; Si requerimos la información por razones legales o existe una necesidad legítima para que la retengamos; Para garantizar que no nos comuniquemos con usted si nos ha pedido que no lo hagamos. ¿Cómo mantenemos su información personal segura? Contamos con las medidas de seguridad técnicas y organizativas adecuadas para garantizar que la información de nuestros usuarios esté protegida contra el acceso, uso, alteración o pérdida no autorizados o accidentales. Sus derechos Según las leyes de protección de datos, tiene derechos en relación con sus datos personales que gestionamos. Estos derechos incluyen: El derecho de oposición al márquetin directo; El derecho de acceso a los datos personales que procesamos sobre usted; El derecho a solicitar la eliminación de sus datos personales; El derecho a solicitar la rectificación de sus datos personales. Puede ejercer estos derechos contactando a nuestro oficial de Privacidad en [email protected]. ¿Dónde se aplica esta política de privacidad? La información personal recopilada por el CLIENTE. Nuestro sitio web puede contener enlaces a sitios web de terceros que no están sujetos a esta política de privacidad. No somos responsables de su contenido, uso de información personal o prácticas de seguridad. Si tiene una consulta sobre el tratamiento de su información personal, comuníquese con nuestro oficial de Privacidad en [email protected]. Cambios en esta política de privacidad Esta política es efectiva desde el 24/05/2018. Cualquier cambio que hagamos a esta política de privacidad se publicará en esta página, explicitando la fecha del último cambio.

[ ... ]Contratar fibra y móvil: una comparativa para empezar 2024

26/01/2024Elegir la compañía para contratar teléfono e internet en casa implica explorar un mundo lleno de oferta y competencia. Seguramente durante el último año has recibido la llamada de un teleoperador de alguna empresa de estas características para ofrecer el mejor precio. Fruto de la consolidación de las compañías de bajo coste, el mercado es cada vez más amplio. En este panorama, la mejor elección es buscar un comparador fibra y movil como guía para conocer las diferentes tarifas del momento y decidir así cuál se adapta a las necesidades y prioridades de cada uno. Una de las empresas pioneras en revolucionar este mercado fue Pepephone. Con divertidos anuncios en televisión logró llamar la atención del público-. Su oferta en 2024, valorada en poco más de 50 euros al mes, incluye 800Mb de Internet en casa y servicio de teléfono móvil con 108 Gigas y llamadas ilimitadas. En este paquete también se incluye la suscripción a Netflix, sin anuncios. Las plataformas de contenido, entre las que se suman Amazon Prime, Movistar o HBO, se han convertido en un aliciente que las empresas utilizan para marcar la diferencia y llamar la atención del público. Esta propuesta de Pepephone resulta ideal para las personas que tienden a consumir una gran cantidad de datos, en su Smartphone, cuando salen de casa. Por supuesto, también para aquellos que son aficionados a las series y películas de actualidad. Quien pueda sobrevivir en el mundo digital con menos velocidad en el hogar, puede optar por MásMóvil, una firma que ha empezado a madurar en esta industria tan cambiante. Por unos 40 euros mensuales, el usuario obtiene 500Mb de Internet y un servicio de telefonía muy similar al anterior: 100GB y sin límite en el número de llamadas. Durante los primeros tres meses, además, el usuario paga un precio reducido. La búsqueda en un comparador especializado en las tarifas de fibra y móvil es clave para encontrar los mejores precios. Las empresas del sector suelen lanzar ofertas específicas cada cierto periodo de tiempo, así que visitar con frecuencia los sitios web y aplicaciones de comparación puede ser una buena idea. Marcar la diferencia con la TV o gigas ilimitados Solo así muchos usuarios conocen a Telco, la marca del grupo vasco de Euskaltel que ha entrado con fuerza en el mercado. Su precio se sitúa en torno a los 50 euros, para un servicio que también incluye acceso a una televisión premium. Entre sus competidores está Yoigo, un buen ejemplo de cómo se puede ir creciendo desde abajo hasta convertirse en un referente para cientos de miles de españoles. Sus precios oscilan entre 40 y 60 euros, en función de la cantidad de Gigas contratada. Uno de sus productos estrella es la disposición de Internet ilimitada en el teléfono móvil, una opción que llama la atención de los “series lovers” que no pueden esperar a conectarse a una red wifi para ver el último capítulo. La propuesta es amplia, si bien aquí solo se detallan cuatro de las numerosas opciones de Internet y telefonía que ofrece el mercado español. La clave es analizar y comparar las tarifas, a fin de encontrar la opción ideal para cada usuario.

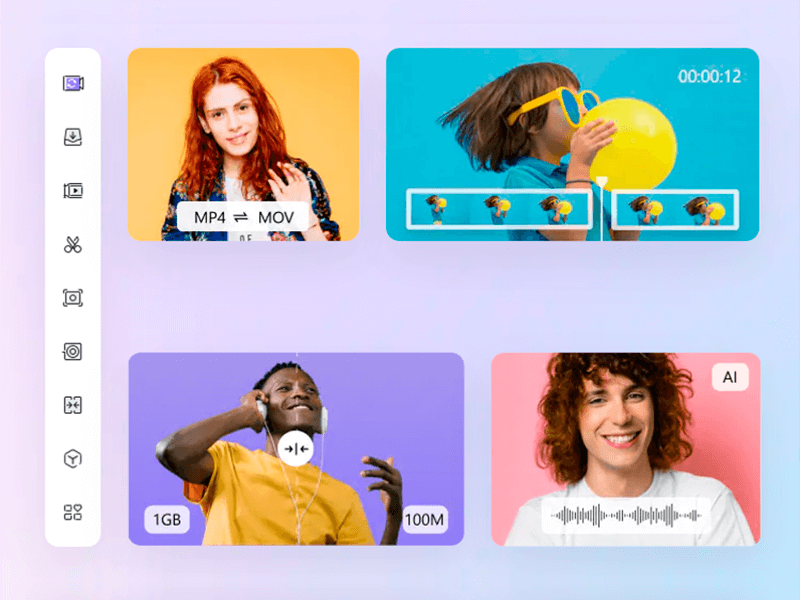

[ ... ]¿Cómo usar la tecnología IA de generación de imágenes de CapCut Online?

08/01/2024Si quieres crear imágenes que causen un auténtico impacto en tus redes sociales –o en cualquier proyecto multimedia en el que estés trabajando–, puedes aprovechar toda la potencia de un editor y convertidor de videos online como CapCut Online. Esta herramienta de edición de fotos y de videos está incorporando algunos de los sistemas de IA de vanguardia más potentes, y, además, los pone a nuestra disposición de forma gratuita. A diferencia de otros sistemas de inteligencia artificial que cobran una suscripción mensual para poder utilizar sus servicios –o que se apoyan en nuestro hardware para poder trabajar –, la inteligencia artificial de CapCut está diseñada para funcionar de forma 100% en la nube y, además, es totalmente gratis. ¡Lo único que hay que hacer es ir a la web de CapCut y registrarse con un correo electrónico para empezar a disfrutar de todas estas herramientas! Usa el generador de imágenes para crear una imagen a partir de texto CapCut Online pone a tu disposición un generador de imagen capaz de crear cualquier imagen que le pidas a partir de comandos de texto. Este tipo de inteligencia artificial tiene un sinfín de usos, y la puedes aprovechar para crear logotipos, fondos para tus proyectos, o incluso avatares para tus redes sociales. ¡El generador de imágenes de CapCut es cada vez más completo, y abarca una variedad de estilos creativos cada vez mayor! Lo único que hay que hacer es decirle a la inteligencia artificial qué tipo de imagen queremos crear. Puedes escribirlo en español sin problemas, y enseguida recibirás toda una serie de imágenes relacionadas con lo que le hayas pedido a la IA. A partir de aquí podrás ajustar nuevamente los 'prompts', o cambiar las opciones de formato para conseguir la imagen perfecta para cada proyecto. Afina los 'prompts' hasta dar con el tipo de imagen que buscas El hecho de que no haya límites a la cantidad de veces que puedes solicitar la generación de una imagen hace que resulte muy fácil ir perfeccionando los 'prompts' para dar con las imágenes correctas. Puedes cambiar el orden de los sustantivos o adjetivos, añadir matices, o ser más directo en tus peticiones. De esta manera te resultará mucho más fácil descubrir cuáles son los comandos que funcionan mejor con CapCut. Haz varias pruebas hasta elegir la imagen perfecta Cuando hayas explorado los diferentes 'prompts' y tengas el tipo de imagen que necesitas, será el momento de solicitar diferentes versiones de la misma imagen hasta elegir una que realmente funcione bien para lo que quieras hacer con ella. Incluso si introducimos los mismos 'prompts', CapCut Online generará imágenes diferentes cada vez, así que será solo cuestión de tiempo que consigas una imagen perfecta para ti. Amplía la resolución con el mejorador de imágenes El editor de fotos gratis de CapCut Online también cuenta con toda una serie de herramientas de ajuste y retoque fotográfico por IA que puedes usar para optimizar la calidad de las imágenes generadas. Una de las características más importantes es la posibilidad de ampliar la resolución de cualquier imagen que carguemos en la plataforma –hasta 4k–, lo que resulta ideal para crear imágenes mucho más amplias y de mayor calidad. A diferencia de lo que ocurre con los editores de fotos manuales, aquí no tendremos que valernos de complejas herramientas de edición y ajuste. Todo lo que tenemos que hacer es cargar la foto y pulsar sobre la resolución que queremos obtener. CapCut Online se encargará de procesar la imagen hasta devolvernos un archivo de alta resolución que podremos usar con resultados mucho mejores. Retoca el color usando IA El retoque de color es otra de las funciones que CapCut Online pone a tu disposición para mejorar la calidad de las imágenes de tus redes sociales. Aunque no suele ser demasiado necesario con las imágenes generadas por su sistema de inteligencia artificial –acostumbran a tener el color ya optimizado–, siempre es una herramienta interesante para hacer pequeños ajustes en los tonos de color hasta dar con la combinación ideal en cada imagen. Una de las características más útiles de la herramienta de retoque de color es que te ofrece cuatro tipos de correcciones diferentes. Tú solo tendrás que elegir uno u otro hasta quedarte con la combinación de colores que luzca mejor en tu imagen. De este modo vas a poder conseguir imágenes mucho más atractivas con solo un par de clics, incluso si no tienes ningún software de retoque fotográfico instalado. Juega con el generador de retratos Otra función para retocar fotos que se apoya en la inteligencia artificial de CapCut es el generador de retratos. Esta característica opera como un generador de imagen a imagen que, en lugar de recibir tus 'prompts' de texto, utiliza una serie de algoritmos prediseñados por los especialistas de CapCut para generar retratos de acuerdo a parámetros prestablecidos. De momento hay cinco estilos disponibles, y en el futuro se esperan muchos más. Todo lo que deberás hacer es cargar la imagen y seleccionar el estilo de retrato que quieres para ella. A partir de ahí vas a poder comprobar si el estilo elegido es adecuado para tu proyecto, y, si no lo es, basta con elegir un estilo diferente y repetir el proceso. Estos estilos son ideales para crear imágenes llamativas en las redes sociales, y lo mejor de todo es que podrás seleccionarlos con solo un clic. ¡Consigue las mejores imágenes de IA con CapCut Online! ¿Conoces alguna otra plataforma de edición que te ofrezca tantas funciones gratis? Seguro que no, y por eso son tantos los usuarios que utilizan CapCut Online para generar imágenes atractivas para sus proyectos. Lo único que tendrás que hacer es registrarte con tu correo electrónico en la web de CapCut Online, y entonces tendrás pleno acceso a todas las herramientas de IA y diseño avanzado de su plataforma. ¡No tendrás que pagar nada! No esperes más y regístrate ahora en la web de CapCut Online para empezar a crear imágenes impresionantes gracias a su potente IA. ¡Ya no tendrás que estar trabajando durante horas con editores de fotos o con aplicaciones de diseño para conseguir los resultados que buscas! Ahora puedes simplemente delegar tu trabajo en una IA de última generación que es gratuita y está al alcance de todo el que quiera usarla. ¡No dejes pasar esta oportunidad!

[ ... ]Kafka Connect, la herramienta para importar y exportar datos de forma segura desde la nube pública

25/07/2023La Public Cloud o nube pública ha resultado uno de los principales impulsos para la transformación digital de las empresas en los últimos años. Este tipo de plataformas online, permiten a las organizaciones acceder y utilizar servicios de computación, almacenamiento y aplicaciones de forma virtual, o conectarse con una gran variedad de sistemas de datos externos, como facilita, por ejemplo, Kafka Connect, sin la necesidad de invertir en costosos equipamientos e infraestructuras físicas y pagando, únicamente, por aquellos servicios y herramientas de la Public Cloud que se utilizan. Esto ha democratizado el acceso a tecnologías avanzadas y permite a empresas de todos los tamaños competir en igualdad de condiciones. En esta oferta de servicios y herramientas cloud, las nubes públicas son punteras y se mantienen constantemente actualizadas, siendo actualmente algunas de las novedades más importantes que ponen al alcance de sus clientes, las soluciones de Inteligencia Artificial (IA) y Big Data. Herramientas de IA en la nube Estas tecnologías están revolucionando la forma en que las empresas gestionan y utilizan los datos para obtener información valiosa y tomar decisiones estratégicas, y su convergencia está transformando el panorama tecnológico y el impacto que tiene en diversos sectores. Esto obliga a todas las organizaciones que quieren asegurar su competitividad a “jugar” en la misma liga y las soluciones que ofrecen las Public Cloud más avanzadas, permiten hacerlo de inmediato, sin necesidad de costosas inversiones en infraestructuras. Las nubes públicas preparadas para ello ofrecen a sus clientes catálogos de modelos IA preentrenados y, también, la oportunidad de lanzar sus propios modelos a la nube y entrenarlos de forma simple y rápida, siendo, la propia solución de AI Training de la Public Cloud, la que se ocupa de planificar, por ejemplo, el uso de sus recursos de cálculo CPU/GPU para facilitar, así, una mayor agilidad en todas las tareas de preproducción y tareas de machine learning básicas y/o tareas de deep learning que requieran recursos de cálculo intensivo. Todo ello permite una innovación más ágil y a los data scientist de las empresas acelerar el desarrollo y poner a punto, en muy poco tiempo y bajo un costo controlado de pago por consumo, modelos de IA capaces de contribuir a la gestión y operativa de sus organizaciones, cubriendo múltiples ámbitos, desde la innovación para modernizar servicios e infraestructuras, a la mejora de la atención al cliente, pasando por la investigación empresarial estratégica, transformación de servicios financieros o la optimización y desarrollo de programas de I+D, entre otras oportunidades. Además, una vez todo a punto, gracias a herramientas como Kafka Connect es posible importar y exportar los datos desde o hacia cualquier base de datos, sistema de ficheros,… sin tener que desarrollar productores o consumidores ad hoc. Big Data en la nube Las nubes públicas ofrecen también, en general, una infraestructura escalable y flexible para procesar grandes conjuntos de datos en tiempo real, además de herramientas cloud para identificar patrones, tendencias y relaciones que ayudan a las empresas a comprender mejor el comportamiento de los clientes, optimizar las operaciones comerciales y prever cambios en el mercado. Las soluciones de Big Data en la nube pública proporcionan, además, un entorno ágil para la colaboración entre equipos distribuidos geográficamente. Los datos se pueden compartir y acceder de forma segura desde cualquier ubicación, lo que permite a los equipos trabajar juntos en proyectos de Big Data sin restricciones físicas, pudiendo, además, introducir y sacar datos de forma segura con herramientas fiables como la ya mencionada Kafka Connect que cuenta con gran variedad de conectores tanto versión Sink como versión Source, ya desarrollados y listos para utilizar e integrar casi cualquier sistema externo. Además, la combinación de IA y Big Data en la nube facilitan un entorno propicio para la innovación. Las empresas pueden utilizar los datos recopilados para descubrir nuevas oportunidades de mercado, desarrollar productos y servicios personalizados y optimizar la experiencia del cliente, además de optimizar sus recursos y automatizar tareas repetitivas, logrando, así, mayor eficiencia operativa y ahorro de costos.

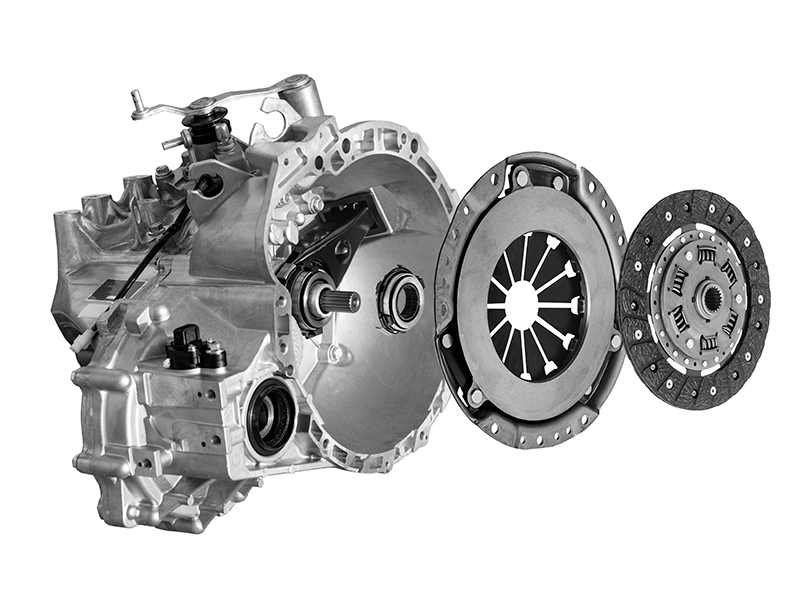

[ ... ]Embragues de coche y eficiencia energética: ¿Cómo afectan al consumo de combustible?

04/07/2023Alcanzar la máxima eficiencia energética es uno de los desafíos de la industria automotriz. Los fabricantes de vehículos invierten en el desarrollo de nuevas tecnologías que no contaminen el medio ambiente y procuran optimizar los componentes antiguos para lograr una reducción del consumo de combustible. Los embragues coche son mecanismos cuyo funcionamiento afecta directamente la eficiencia energética del vehículo. Cuando se desgastan o están mal ajustados, generan un aumento significativo del consumo de combustible y ponen en riesgo la seguridad del automóvil. ¿Qué es el embrague del coche? El embrague del coche es un conjunto de piezas mecánicas que habilita la transmisión de la potencia del motor hacia la caja de cambios y desde la caja de cambios hacia las ruedas. Cumple la función de aislar el movimiento del motor cuando se está realizando un cambio de marcha. ¿Cuáles son las piezas que conforman el sistema de embrague? Las piezas del embrague pueden variar dependiendo del tipo de sistema instalado. En líneas generales, un embrague está compuesto por un mecanismo de accionamiento, uno o más discos de fricción, una horquilla o collarín de empuje, un volante de inercia o volante motor, un plato de presión o maza, y una carcasa o cubierta. ¿Cómo funcionan los embragues de los coches? Se pueden realizar dos maniobras sobre este sistema. Por un lado, desembragar. Este movimiento consiste en pisar a fondo el pedal del embrague, separando las piezas e impidiendo el paso de la fuerza del motor. Por el otro, embragar. Esta maniobra se trata de soltar el pedal por completo, permitiendo que las piezas se acoplen y que la fuerza del motor pase a las ruedas a través de la caja de cambios. Entre estas dos posiciones existe una fase transitoria. En esta etapa del movimiento continuo es cuando más desgaste se genera sobre las piezas y cuando se suelen romper por maniobras violentas. ¿Qué tipos de embragues existen? Existen distintas clasificaciones. Según sus características generales, hay embragues de fricción mecánica, hidráulicos y electromagnéticos. Tomando en cuenta el modo en que se realiza la presión sobre el plato con el fin de acoplarlo con el disco, se pueden clasificar como embragues de muelles, diafragma o centrífugo. ¿Cuál es el embrague más eficiente del mercado? El embrague más eficiente del mercado para automóviles con caja manual es el eléctrico hidráulico. Es un sistema híbrido que ofrece la precisión en el control de la transmisión de la potencia propia de los embragues eléctricos y la robustez característica de los embragues hidráulicos. Reduce el desperdicio de energía y disminuye el consumo de combustible. Por otro lado, el Dual Clutch Transmission o embrague doble es uno de los mecanismos más eficientes para los vehículos que poseen caja semiautomática. Permite realizar cambios de marcha rápidos y esta agilidad evita el deslizamiento característico de los sistemas tradicionales. ¿Cuándo hay que reemplazar el embrague? La vida útil del embrague gira en torno a los 200.000 kilómetros. Sin embargo, puede variar significativamente en función del uso que se le dé al vehículo y el estilo de conducción de las personas que utilizan el automóvil. Es importante estar atento a una serie de señales que indican es momento de comprar un nuevo embrague en DAPARTO. Algunas de las alertas más frecuentes son el aumento del consumo de combustible, la vibración y la dificultad para engranar las marchas, la dureza del pedal de embrague, y la velocidad de aceleración reducida. También se puede sentir que el embrague patina, se percibe el olor a quemado, y se escuchan ruidos internos o externos. Cada síntoma indica distintos tipos de problemas en diferentes piezas del sistema. Es recomendable asistir al mecánico ante el primer síntoma para evitar agravar el problema, ya que el embrague es un mecanismo costoso de reparar. ¿Cómo alargar la vida útil del embrague? Una conducción adecuada permite reducir el desgaste del embrague, prolongar su vida útil y mejorar la eficiencia del coche. La presión que deteriora las piezas se produce cuando se pisa el pedal generando desacoples parciales y fricción entre los componentes. Por lo tanto, los conductores no deben mantener el pie apoyado sobre él cuando esto no es necesario y no tienen que efectuar cambios de marcha de forma brusca. El embrague se debe pisar a fondo al desembragar y soltarse con suavidad al embragar. Al pisar a fondo el pedal de embrague, las piezas se desacoplan y dejan de rozar. Al soltar el pedal con suavidad, se encuentra el punto de fricción correcto y se evitan los daños en el motor. Por último, para cuidar el embrague hay que recurrir al punto muerto en las paradas. En vez de mantener el embrague pisado con el coche en primera generando desgaste, se debe optar por poner el punto muerto y separar completamente los discos sin ejercer presión innecesaria sobre las piezas.

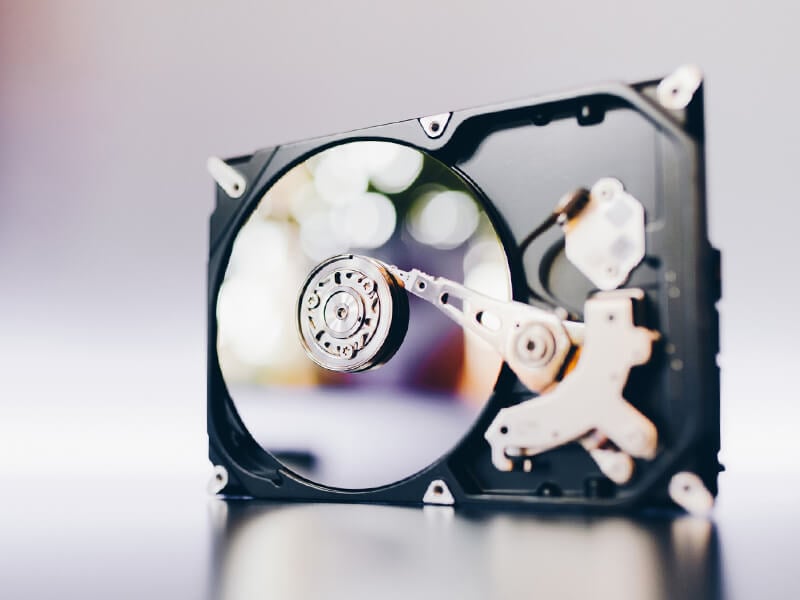

[ ... ]Prácticas recomendadas para las copias de seguridad de las empresas

06/05/2023La inmensa mayoría de las empresas de todo el mundo son conscientes de la importancia de los datos para su bienestar. Los datos han sido uno de los recursos más valiosos que una empresa puede tener en nuestro mundo altamente digitalizado, y nunca es prudente tratar de abaratar los esfuerzos de protección de datos - porque una sola pérdida de datos puede dar lugar a una serie de consecuencias, que van desde una pérdida significativa de ingresos a un cierre completo del negocio. Por supuesto, la gravedad de las consecuencias para una empresa está directamente relacionada con la magnitud de la pérdida de datos, así como con la importancia de los datos perdidos o dañados. Puede haber muchas formas diferentes de datos que una sola empresa puede utilizar - incluyendo documentos, archivos multimedia, hojas de cálculo, bases de datos, y más. Además, hay un montón de normas de cumplimiento de datos diferentes que se aplican en diferentes países, y el incumplimiento de las mismas significa sanciones monetarias cada vez más severas para esa empresa. Algunas de las categorías de datos más comunes cuyo cumplimiento se exige a nivel gubernamental son la información personal identificable (PII), la información relacionada con la salud (ley de portabilidad y responsabilidad del seguro médico, o HIPAA), la norma de seguridad de datos de la industria de tarjetas de pago (PCI DSS), etcétera. Una pérdida de datos también puede deberse a distintos motivos, desde una catástrofe natural a un ciberataque, o incluso a algo tan simple como la negligencia o la falta de un protocolo de seguridad adecuado (algo que a menudo se denomina "error humano"). En la mayoría de los casos, estos diferentes acontecimientos tienen sus propias medidas que deben aplicarse o tenerse en cuenta a la hora de planificar el sistema de protección de datos de una empresa. Además, al menos uno de estos grandes grupos de sucesos (los ciberataques) sigue evolucionando a un ritmo alarmante, encontrando cada vez más métodos para acceder a información que de otro modo estaría protegida a través de brechas de seguridad, ransomware, suplantación de identidad, cifrado de copias de seguridad, etc. Por ello, la protección de datos debe ser una de las principales prioridades de todas las empresas que trabajan con cualquier tipo de información digital. Hay un montón de tácticas y enfoques diferentes para la seguridad de los datos que se pueden utilizar en el mundo moderno, y sin embargo algo tan simple como la creación de copias de seguridad sigue siendo uno de los enfoques más utilizados para este tema. En su forma más básica, una copia de seguridad es una copia de los datos de un sistema o dispositivo específico que no debería verse afectada por ningún tipo de modificación o corrupción si la copia original se borra o corrompe de algún modo. La complejidad de una copia de seguridad aumenta proporcionalmente al número de sistemas y tipos de datos diferentes de los que hay que crear copias de seguridad, y también intervienen muchos otros factores. En este contexto, un backup para empresas es una copia de seguridad realizada para un sistema empresarial complejo que tiene muchas partes diferentes, incluidos varios tipos de medios de almacenamiento físico, hosts de virtualización, almacenamiento en la nube y mucho más. También está el hecho de que la mayoría de las empresas y otras compañías a gran escala requieren RPOs y RTOs extremadamente bajos (Objetivo de Punto de Recuperación y Objetivo de Tiempo de Recuperación, respectivamente), y ambos parámetros son bastante difíciles de lograr sin políticas de copia de seguridad óptimas en su lugar. Aquí es donde entran en juego soluciones como Bacula Enterprise, que ofrece una solución de copia de seguridad de nivel empresarial versátil y moderna con un gran número de funciones diferentes. La dedicación de Bacula a la versatilidad y la seguridad es la razón por la que miles de empresas de todo el mundo ya utilizan Bacula Enterprise para sus esfuerzos de protección de datos, incluyendo organizaciones de tamaño medio, grandes empresas e incluso empresas asociadas al gobierno. Bacula Enterprise es más eficaz cuando se instala en un entorno de TI, ya sea un proveedor de software, un centro de datos empresarial, un proveedor de nube o incluso un proveedor de servicios gestionados (MSP). Bacula tiene mucha experiencia en un entorno corporativo, ofreciendo muchas herramientas y tecnologías exclusivas para diferentes casos de uso. Por ejemplo, Bacula puede ofrecer conjuntos de herramientas individuales para todos los principales proveedores de almacenamiento en la nube para ofrecer la mejor velocidad y la más amplia gama de funciones posibles, independientemente del proveedor de nube que utilice el cliente, ya sea Oracle, Microsoft, Amazon, Google, etc. Bacula puede ayudar a priorizar los presupuestos de almacenamiento en la nube y reducir los costes de restauración de datos para obtener la experiencia de almacenamiento en la nube más óptima. También está el factor de la representación gráfica: resulta mucho más útil cuando el cliente tiene un entorno informático corporativo masivo con numerosas ubicaciones de almacenamiento y tipos de medios diferentes. En este contexto, poder tener una visualización detallada pero útil de los procesos de copia de seguridad y de los resultados de las copias de seguridad es increíblemente útil para los esfuerzos generales de gestión de copias de seguridad. Por suerte, la interfaz BWeb propia de Bacula es una interfaz de gestión de datos rápida, versátil y repleta de funciones que no requiere instalación y que puede utilizarse en prácticamente cualquier tipo de dispositivo. Ofrece funciones como visualización, análisis de datos, estadísticas, monitorización de datos, así como personalización de entornos, tareas de copia de seguridad y recuperación de datos, y muchas otras. Bacula Enterprise es una solución de copia de seguridad increíblemente útil y versátil que ofrece muchas ventajas diferentes a sus clientes corporativos - una gran cantidad de características, una interfaz fácil de usar, e incluso un modelo de precios que no se basa en los límites de datos en términos de copia de seguridad o el tráfico gestionado en absoluto, por lo que es mucho más fiable en términos de precios que la mayoría de los competidores en el campo.

[ ... ]¿Cómo extraer información de archivo PDF?